新的恶意软件攻击 targeting 常用软件

重点信息

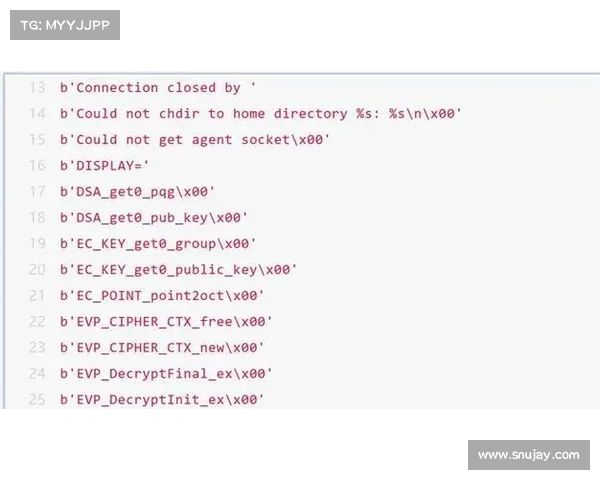

攻击者通过虚假网站分发恶意安装程序,目的是部署 Oyster 后门。新的攻击方式不再使用专用加载程序,而是直接执行恶意软件。攻击涉及合法 Microsoft Teams 软件安装,以隐藏恶意活动。针对 Microsoft Teams、Google Chrome 及其他广泛使用的软件的恶意安装程序攻击已展开,这些攻击旨在传播被称为 Oyster 后门又名 Broomstick的恶意代码,最近《黑客新闻》报道了这一新的 恶意广告 活动。

水母梯子注册分析机构 Rapid7 指出,这些入侵活动通过引诱目标从看似合法的欺诈网站下载设置文件,直接部署 Oyster 恶意软件,与之前使用专用加载程序的方式形成了明显的变化。

研究人员表示,这不仅涉及通过宿主数据的外泄、命令控制通信及远程代码执行能力来执行恶意软件,还包括安装 legtimo 的 Microsoft Teams 软件和 PowerShell 脚本,以规避检测并确保持续存在。此类发现紧随 Symantec 的一份报告,该报告详细说明了一项 Rogue Raticate 钓鱼活动,涉及利用恶意 PDF 进行 NetSupport RAT 的交付,同时还涉及 EclecticIQ 的另一份报告,关于新出现的 ONNX Store 钓鱼即服务平台,该平台利用 Microsoft 365 登录界面的伪装页面。

攻击类型目标软件攻击手法研究机构恶意安装攻击Microsoft Teams Chrome从虚假网站下载Rapid7钓鱼活动PDFNetSupport RATSymantec钓鱼即服务平台Microsoft 365界面伪装EclecticIQ此类攻击提醒用户保持警惕,确保从官方网站或可信赖的来源下载软件,从而减少受到恶意软件侵害的风险。