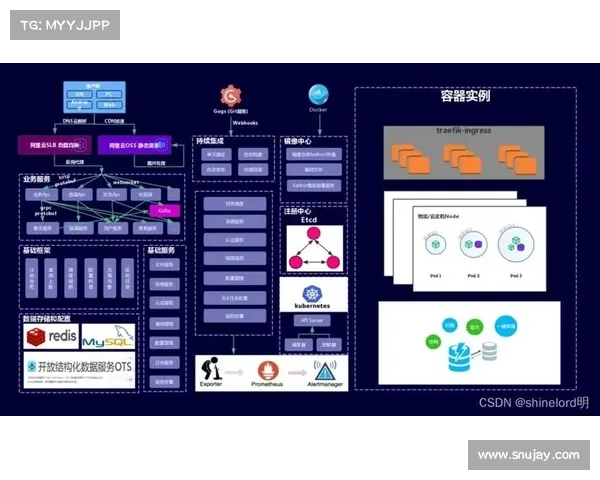

Kubernetes 安全风险:攻击者可以利用配置漏洞提升权限

关键要点

攻击者可能链式利用 Google Kubernetes Engine (GKE) 中的两个漏洞提升权限。该漏洞可导致数据泄露、恶意 Pod 部署和集群操作中断。谷歌已于 12 月 14 日发布补丁修复配置问题,用户应立即更新。近日,研究人员发现攻击者可以利用访问 Kubernetes 集群的权限,链式利用 Google Kubernetes Engine (GKE) 中的两个漏洞,从而提升他们的权限。

根据 Unit 42 的博客,攻击者可以利用此访问进行数据盗窃、部署恶意 Pod,以及破坏集群的操作。安全专家需特别留意:谷歌已于 12 月 14 日发布了紧急补丁,修复了这两个配置问题,相关补丁已有两周时间。

在这篇博客中,Unit 42 的研究人员解释道,第一个缺陷源自于 GKE 的日志代理 FluentBit 的默认配置,该代理会在所有 Kubernetes 集群上默认运行。第二个漏洞则与 Anthos Service Mesh (ASM) 的默认权限有关,该权限作为可选的附加组件,供客户启用。

研究人员指出,如果攻击者能在 FluentBit 容器内执行,并且集群中安装了 ASM,就可以构建一个链式攻击,从而控制整个 Kubernetes 集群。

“链式利用漏洞是更高级、复杂的攻击者常用的一种技术,旨在获得对受害者环境的访问。”Delinea 的首席安全科学家兼顾问 CISO Joseph Carson 说道。他补充说,这类战术往往用于针对性攻击,而非机会型攻击。因此,组织必须进行风险评估,以确定是否存在这些类型的配置,并尽可能进行缓解。

Carson 还指出:“一旦攻击者发现了这些类型的漏洞链,他们会尝试自动化发现工具,以找到这些特定配置和版本的环境,从而之后利用提升权限。这可能是为了直接攻击受害者,或交付能够创建后门的有效载荷,并将这些后门转售给其他网络犯罪分子。”

Critical Start 的网络威胁研究高级经理 Callie Guenther 也补充道,Palo Alto Networks 概述的场景突显了网络安全的一个关键方面:多个漏洞链在一起时的复合风险。

Guenther 表示,在像 Kubernetes 这样复杂的系统中,攻击者可以同时利用多个漏洞的情况并不少见。然而,她指出,两个不同组件如 FluentBit 和 ASM之间的两个独立漏洞集合在一起,从而在权限提升方面造成如此显著的效果,仍然是相对少见的。

“这种特殊性使得这种情况虽然不常发生,但对于满足条件的环境来说却非常危险。”Guenther 解释道:“有能力提升权限并可能控制整个 Kubernetes 集群是极其严重的。Kubernetes 集群通常运行关键的应用程序和服务,控制权的丧失可能导致重大运营中断、数据泄露或恶意应用程序的部署。”

漏洞描述GKE 日志代理默认配置FluentBit 默认运行,易被攻击者利用Anthos Service Mesh 默认权限可选的附加组件,可能受到攻击者的控制相关链接: GCP2023047 补丁 谷歌安全补丁发布

水母加速器